Cómo hackear un teléfono inteligente usando Termux como en Mr. Robot

👨💻

Mr. Robot es una serie que cuenta la historia de Elliot Alderson, un joven especialista en seguridad informática que sufre severos trastornos de personalidad y que termina involucrándose con un misterioso hacker anarquista y un grupo conocido como fsociety, cuya misión es tratar de eliminar a todos. registros crediticios mundiales. Aunque la serie muestra un lado ficticio de la piratería, la trama parte de premisas reales, incluida la capacidad de realizar tareas de piratería desde un dispositivo móvil.

En esta ocasión, los especialistas en pentesting del Instituto Internacional de Ciberseguridad (IICS) te mostrarán EMPRESA, un repositorio de hacking para Termux, el popular emulador de terminal para Android, que funciona directamente sin necesidad de un dispositivo rooteado y sin tener que realizar configuraciones complicadas.

Contenido ocultar 1 INSTALACIÓN 2 RECOGIDA DE INFORMACIÓN 3 ROBO DE CONTRASEÑA 4 PRUEBA INALÁMBRICA 5 HERRAMIENTAS DE EXPLOTACIÓN 6 MONITOREO E INFRACCIÓN 7 HACKEO WEB 8 HACKEO WEB PRIVADO 9 DESPUÉS DE LA EXPLOTACIÓNINSTALACIÓN

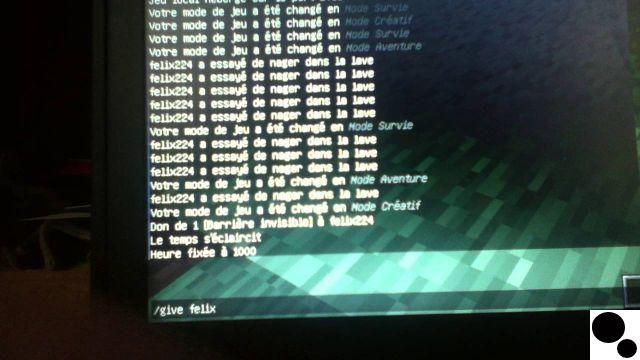

La instalación es probablemente el paso más fácil. Vaya a la terminal e ingrese los siguientes comandos:

actualización de paquete actualización de paquete paquete de instalación git paquete de instalación python2 paquete de instalación python git clone

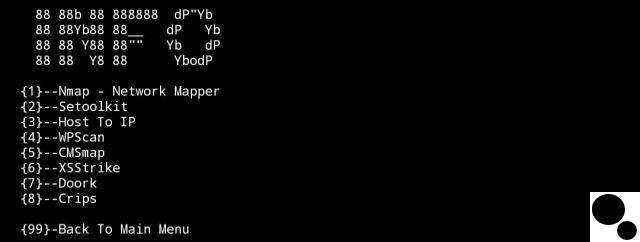

El resultado debería parecerse a la siguiente captura de pantalla:

RECOPILACIÓN DE INFORMACIÓN

La recopilación de información es un proceso de pentest que implica el uso de varias herramientas. En FSOCIETY podemos encontrar herramientas como Nmap, Setoolkit Port Scanning, Host To IP, CMS scanners, XSStrike, Dork – Google Dorks Passive Vulnerability Auditor, entre otras, mencionadas por especialistas en pentesting.

ROBO DE CONTRASEÑA

Este repositorio incluye herramientas para ataques de contraseñas, incluyendo CUPP, Bruterx, entre otras.

PRUEBA INALÁMBRICA

Podemos encontrar varias herramientas para la prueba inalámbrica, incluyendo Reaver y Pixewps.

HERRAMIENTAS OPERATIVAS

Las herramientas de explotación permiten al atacante abusar de las vulnerabilidades presentes en cualquier servicio. FSOCIETY incluye herramientas como ARSCAN, SQLmap, Shellnoob, COMMIX, JBoss-autopwn, software de inyección automática de SQL, Bruteforce Android Passcode, Joomla SQL Injection Scanner, entre otras, mencionan expertos en pentesting.

CONTROL Y FALSIFICACIÓN

El monitoreo de usuarios implica interceptar información, inyectar datos en paquetes de red a través de TCP/IP, entre otras tareas. Este repositorio incluye Setoolkit, SSLStrip, pyPISHER y SMTP Mailer.

HACKEO WEB

FSOCIETY incluye poderosas herramientas de prueba web, así como sistemas de administración de contenido. Aquí podemos encontrar Drupal Hacking, Inurlbr, WordPress Scanner y Joomla Scanner.

HACKEO DE WEB PRIVADA

La sección de piratería web privada incluye las siguientes herramientas:

- Obtener sitios web Joomla

- Obtener sitios web de WordPress

- Panel de búsqueda

- Buscar archivos zip

- Descargador de archivos de búsqueda

- Obtener usuarios del servidor

- Analizador SQLi

- Escaneo de puertos

- Omitir Cloudflare

DESPUÉS DE LA OPERACIÓN

En esta sección podemos encontrar herramientas como Shell Checker, POET y Weeman.

Recuerde que este material ha sido elaborado únicamente con fines académicos, por lo que el mal uso de esta información no es responsabilidad del IICS. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dudes en visitar los sitios del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, Alonso se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigación en seguridad cibernética en Microsoft y Fortinet. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

¡No olvides compartir el artículo con tus amigos!